一、简述

北京时间 2024 年 6 月 25 日,安全效果智能化保障部捕获到来自 国外 BEC 组织钓鱼团伙,正在对中国政府、企业和高校大规模进行钓 鱼邮件攻击。此次攻击活动中,为了寻求逃避网关拦截和杀软防护, 与以往相比,钓鱼手法更加精巧。

二、威胁详情

国外钓鱼团伙以:“DHL 快递无法送达 ”相关邮件内容编写为引 诱性质的文案,诱导用户点击邮件内超链接文本“click here ”,部 分文案如图 2-1-1 所示:

图 2-1:钓鱼邮件文案

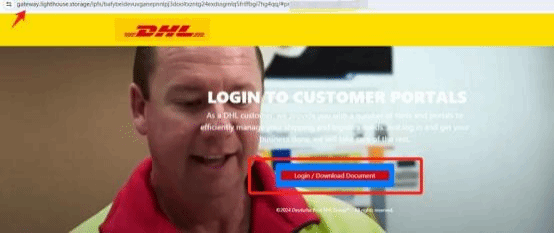

与以往不同的是,在此次钓鱼活动中使用了“Lighthouse ipfs ” 网关白域名“https://gateway.lighthouse.storage/ipfs ”搭建钓 鱼网站,以此来躲避邮件网关的识别和追踪。攻击者精心设计钓鱼页 面,在网页上嵌入 DHL 官方背景如图 2-2,当用户点击网页“Login”

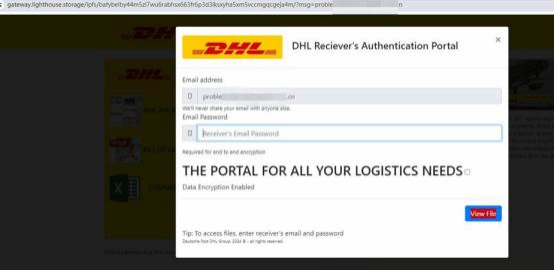

则会跳转到下一步流程引导用户查看物流文件信息如图 2-3,查看后 会根据客户域名对用户名进行自动填充,用于诱导受害者输入电子邮 件密码如图 2-4:

图 2-2 钓鱼网站首页

图 2-3 物流文件页面

图 2-4 邮箱账密窃取页面

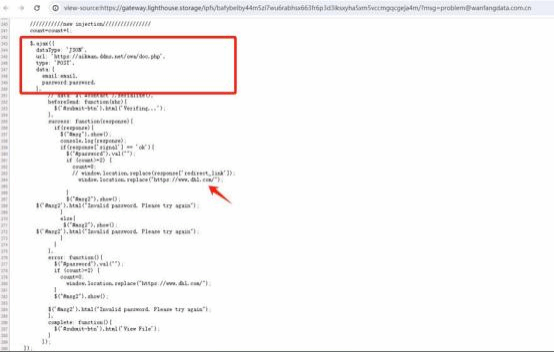

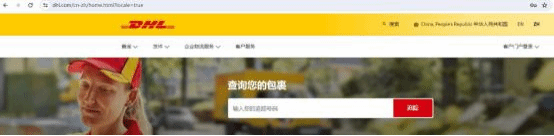

分析源码发现攻击者会将用户填写的服务器账号密码,发送至服 务器接口:“https://aikman.ddns.net/owa/doc.php ”,并将钓鱼网 站跳转至真实的 DHL 物流官方站点“www.dhl.com ”,至此完成整个邮 箱账密窃取动作,如图 2-5

图 2-5:钓鱼网站真实接口

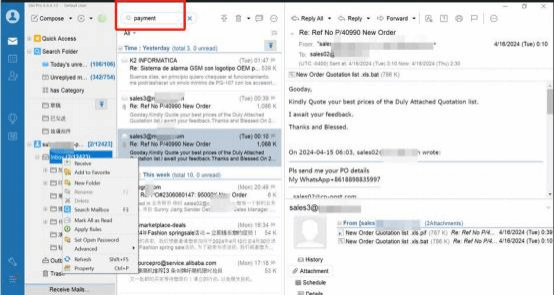

钓鱼成功后,登录目标邮箱针对高价值目标进行筛选,寻找订单 相关信息,一旦双方有业务往来后,会与团伙其它成员联合作业实施 布控,进行二次钓鱼,篡改合同,伪造收款地址来获得收入,如图 2-6

图 2-6:筛选订单相关信息

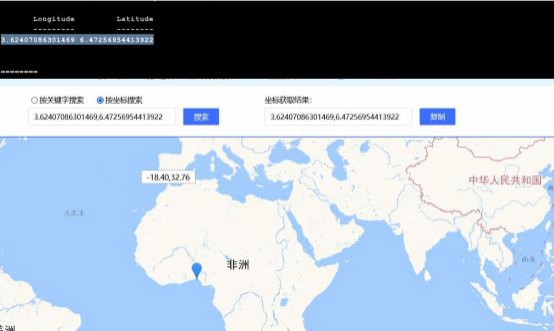

进一步对该组织进行追踪,发现其位于尼日利亚地区如图 2-7:

图 2-7 攻击者活动区域

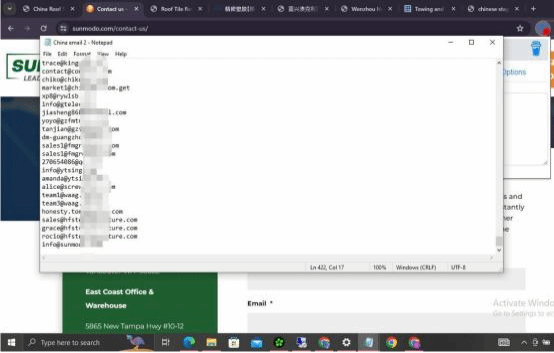

该组织每天对公网暴露、暗网泄露、数据交易等多种渠道搜集到 的邮箱,按照邮箱域名特性进行分类整理后,进行批量群发钓鱼邮件, 循环往复以上整个流程如图 2-8

图 2-8 攻击者收集邮箱

三、影响范围

通过分析,发现部分客户邮箱账号被暴露在邮箱投递的攻击 列表中,已经或即将收到钓鱼邮件。

四、解决方案

4.1 针对企业单位处置建议:

4.1.1 对沦陷的邮箱账号进行核查:

核查近期账户密码是否修改、核查发送邮件数(黑产窃取密码后, 会用来发送大量邮件)。核查是否针对其他企业/QQ 邮箱进行发送钓 鱼邮件(避免被监管单位通报)。

4.1.2. 对核查确认异常后进行暂停使用或强制密码修改:

针对核查确认异常后的邮箱账户,强制要求密码修改,并从系统 底层进行封禁。由于部分管理员只对web 网页版进行封禁暂停使用, 而黑产组织会使用邮箱客户端“Coremail 助手 ”“网易邮箱大师 ”

“Foxmail ”等,使用SMTP 协议进行正常发件,从而可绕过限制。

4.1.3 可根据业务范围,适当对邮箱内的第三方链接跳转进行拦截。

4.1.4 对 IOC 进行封禁处理。

4.1.5 不定期开展钓鱼演练,提升企业人员安全防范意识。

4.2 针对用户个人处置建议:

4.2.1 增加邮箱账号安全性,做到涉密信息不上网

(1)可开启安全锁,为邮箱内文件夹提供独立密码保护。

(2)经常使用客户端的账号,可开启客户端专用密码

(3)提高邮箱账号密码安全性:

使用长度不少于 8 位,包含数字、字母、特殊符号至少两种的复杂密 码(无序的字母 、数字),不要用与身份证号、手机号等有关的数字, 且不和其他互联网账号密码相同(如淘宝、微博、海外杂志社、论坛 等);不要轻易将密码告知他人;不要随便在互联网上保存账号密码。

4.2.2 定期自查邮箱账号配置及使用情况

(1)设置:个人信息:个人信息、优先改密码、密码保护;收发信 设置:自动转发;邮件分类:来信分类;安全设置:黑名单、白名单、 反垃圾级别、安全锁等;高级功能:共享邮箱、代收邮箱、pop3 设 置等。

(2)应用中心: 自助查询是否有非本人的成功操作记录。

4.2.3 警惕钓鱼勒索邮件

加强安全防范意识,切勿轻信未经核实来源的邮件:

1、不要在未经核实的邮件中输入相关邮件账号、密码等信息;

2、不要点击未经核实来源邮件内的任何链接;

3、不要回复未经核实的邮件。

五、相关 IOC

https://aikman.ddns.net/owa/doc.php